Tutela mensurae

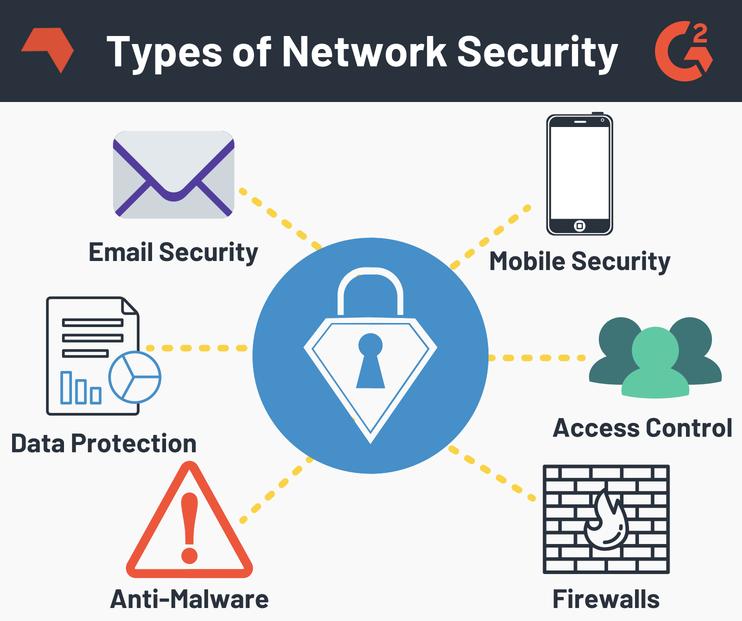

Controllo degli accessi: Autenticazione e controllo rigorosi degli utenti che accedono alle risorse di rete. Ad esempio, eseguire l'autenticazione dell'utente, la crittografia, l'aggiornamento e l'autenticazione, impostare le autorizzazioni per accedere a directory e file, ecc., controllare la configurazione del dispositivo di rete e così via. Protezione della crittografia dei dati: la crittografia è un mezzo importante per proteggere la sicurezza dei dati. Il ruolo della crittografia è garantire che le informazioni non possano essere lette dopo essere state intercettate.

Protezione dell'isolamento della rete: esistono due modi per isolare l'isolamento della rete, uno è implementato da una scheda di isolamento, l'altro è implementato utilizzando un gate gate di isolamento di sicurezza della rete.

Altre misure: altre misure includono il filtraggio delle informazioni, la tolleranza agli errori, il mirroring dei dati, il backup dei dati e il controllo.

Praecaventur conscientia

Avere consapevolezza della sicurezza della rete è un prerequisito importante per garantire la sicurezza della rete. Molti incidenti di sicurezza della rete sono correlati alla mancanza di consapevolezza della sicurezza.

Securitatem reprehendo

Per garantire la sicurezza della rete, la costruzione della sicurezza della rete, il primo passo deve prima comprendere appieno il sistema, valutare la sicurezza del sistema, riconoscere il rischio, così rapido, Risolvere accuratamente il problema di sicurezza interna.

Securitatis Programma

Le persone a volte dimenticherò il fondamentale della sicurezza, perseguiranno solo nuove tecnologie per certe emozioni, ma scopriranno che alla fine è inutile. Nell'ambiente economico odierno, i budget limitati per la sicurezza non possono consentire all'area in cui si ha il più alto rischio di rischio aziendale di perseguire nuove tecnologie. Naturalmente, queste aree ad alto rischio non sono uguali per tutti e cambieranno spesso. Le molecole avverse fanno sempre pieno uso di queste aree ad alto rischio per implementare gli attacchi e alcuni dei nostri attacchi molto popolari oggi non sono il tipo di attacco che abbiamo visto qualche anno fa. Lo scopo di scrivere questo articolo è vedere quali soluzioni di sicurezza possono essere coperte nell'area più ampia per difendere varie nuove minacce. Da molti punti di vista, queste soluzioni sono tutte idee a cui si può pensare senza pensare, ma sarai sorpreso di scoprire che ci sono così tante aziende (sia che le grandi aziende siano ancora piccole imprese), che non le mettono in atto. Il luogo. Molte volte sono solo un posizionamento.

I cinque schemi di sicurezza di base indicati di seguito, se combinati, fermeranno efficacemente i dati, le reti e gli utenti dell'azienda, saranno combinati rispetto a qualsiasi cinque tipi di tecnologia di sicurezza nel mercato odierno. Bene. Sebbene ci siano molte altre soluzioni di sicurezza molto utili sul mercato, se vuoi selezionare 5 scenari più efficaci e pronti all'uso, allora la mia scelta è 5:

firewall < / b>

Haec fragmentum lapidis angularis defensionis retis iam ad securitatem solidi fundamenti valde necessaria est. Si nulla firewall tutans fluxum nocivum est, societas bonorum retis nostrae operis incrementum habebit. Firewall ad fines externos incepti explicari debet, sed etiam intra inceptum retis collocari potest ad securitatem datam uniuscuiusque retis segmenti tuendam. In incepti firewall adhuc est relative recens sed valde bene usus. Haec praxis maxime obvenit quod omnis terminus reticuli tangibilis qui discernere potest inter negotiationes creditas et fluxus noxius evanescit. Notio antiquarum quae dictarum interrete limitum patet, in hodiernis reticulis non diutius adest. Novissimae mutationes sunt, quod firewall magis intelligentes fieri, magnitudo particula tenuis est, et in notitia amnis definiri potest. Hodie, firewall imperium notitia amnis ex pluma quae genera et applicationes etiam applicat. Exempli causa, firewall vocem vocationis secundum numerum vocans HAUSTUS impedire potest.

Salus Router

(fw, ips, qos, vpn) - Itinerum fere sunt ubique in plerisque ligula. Iuxta conventiones, tantum adhibitae sunt ut magistratus negotiatores negotiatores viverra. Sed plus quam hoc iter facere potest modernus. Iter itineris completam securitatem habet, interdum etiam plus quam murus murus. Hodiernae iter maxime robustum firewall munus habent, et quaedam utilia IDS / IPS lineamenta, instrumenta qoS robusta et instrumenta administrationis negotiationis, nimirum, encryption datae VPN potentissimae sunt. Tale munus album etiam multum enumerare potest. Itinera moderna plene augere securitatem retis tuis possunt. Utens technologia moderna VPN, encryptari potest cum omnibus fluminum indiciis in incepto LURIDUS, sed manus humanas augere non habent. Nonnulli plene uti possunt aliquibus suis propositis atypicis, ut firewall functiones et IPS lineamenta. Aperi iter, multam condiciones securitatis videre potes.

Wireless WPA2

Una maxime ordinata in his 5 maioribus programmatis. Si wireless securitatis WPA2 usus non es, quaeso desine consilium securitatis et consilium praeparandi WPA2. Aliae plures modi securitatis wireless satis tutae sunt, et intra minuta findi possunt. Ita quaeso uti WPA2 apud AES encryption ab hodierno die.

Inscriptio Securitatis

Scimus omnes rem vulnerabilem esse inscriptio. Virus, malware et vermes uti inscriptionem electronicam habent ut suo alveo communicationis. Inscriptio est canalis quam maxime probabile est notitias sensitivas effluere. Praeter minas securitatis et damna notitiae, aperiemus spamma in electronica!

Securitatis interretiarius

Hodie minae ex 80-portu et 443 portuum celeriores sunt quam ulla alia comminatio. Ob impetus interretiales substructio magis complicata est, ideo societates solutionem securitatis interretialem robustam explicandam esse debent. Annis elaborata sumus cum simplici URL, quod quidem nucleus securitatis interretialis est. Nihilominus securitatis interretialis longe plus quam URL eliquatio tam simplex est, etiam necesse est ut in scan av, scan malware, IP identificatio fidei, dynamica artes classificationis URL ac notitia fatiscere praeventionis. Hostes multum summus visae websites invadunt mira celeritate. Si solum URL album et nigrum ad colum innitimur, tunc solum Domicilium album ad accessum habere possumus. Quaelibet solutio securitatis interretialis debet dynamice scandere negotium interretialem determinare si negotiatio legalis est. In quinque solutionibus securitatis maioris hic recensitis, securitas interretialis est sectio technologiae securitatis, sed etiam maxime opus est impendere. Aliae solutiones satis maturae sunt. Securitas interretialis quam primum fumet ire debet, ad realem reverti, et oppugnationibus a piraticis initiatis resistere potest.

Securitas

Secundum statum securitatis retis, et securitatem retis necessitates conatum in variis campis, in architectonica securitatis defensionis totius retis facile ac facile esse potest. Systema securitatis defensionis incepti systematis informationis in tres gradus dividi potest: taxatio salus, supplementum tutum, securitatem retis instruere.

salus aestimatione

Per securitatem systema detectionem retis incepti, deprehensio securitatis scriptionis interretialis, tempestive, modo tempestive, modo tempestive. Pro certis inceptis, tempus scripti codicis documentum securitatis theatri auditi constitutum est, et securitas programmatis et retis securitatis engineer communes sunt ad securitatem programmatis website. Invenire praesentiam aleae securitatis programmata et remedia pertinentes praepara.

tutum auxilium

Ex deprehensione effectus securitatis retis aestimatio, vulnerabilitas in applicatione interretiali existit, in pagina malitiosa codice penitus purgata existit, et pagina cum situ refertur. Fons Salutis codice audit, fons codicem invenire problema, fix tutum. Subsidia salus proactiva est tutelae salutis media, tutelam realem temporis praebens impetus internus, impetus et abusus externi, intercipit et respondet intrusioni antequam systema retis nocet, et securitatis ipsius systematis confirmatur.

Network Securitas Deployment

In systematis informationis incepti, instruere ad fructus securos adhiberi potest ut systema retis tuendi ad validiorem securitatem et magnas facultates defensionis provideatur.