Suojatoimenpiteet

Pääsyn valvonta: Verkkoresursseja käyttävien käyttäjien tiukka todennus ja valvonta. Suorita esimerkiksi käyttäjän todennus, salaus, päivitys ja todennus, hakemiston ja tiedostojen käyttöoikeuksien määrittäminen jne., verkkolaitteiden konfiguroinnin hallinta ja niin edelleen. Tietojen salaussuojaus: Salaus on tärkeä tapa suojata tietoturvaa. Salauksen tehtävänä on varmistaa, että tietoja ei voida lukea siepauksen jälkeen.

Verkon eristyssuojaus: Verkon eristäminen voidaan eristää kahdella tavalla, toinen on toteutettu eristyskortilla ja toinen verkon suojauseristysportin avulla.

Muut toimenpiteet: Muita toimenpiteitä ovat tiedon suodatus, vikasietoisuus, tietojen peilaus, tietojen varmuuskopiointi ja auditointi.

Ennaltaehkäisevä tietoisuus

Verkkoturvallisuustietoisuus on tärkeä edellytys verkon turvallisuuden varmistamiselle. Monet verkon tietoturvahäiriöt liittyvät tietoturvatietoisuuden puutteeseen.

Turvatarkastus

Verkon turvallisuuden varmistamiseksi, verkon turvallisuuden rakentaminen, ensimmäinen askel on ensin täysin ymmärrettävä järjestelmä, arvioida järjestelmän turvallisuutta, tunnistaa riskisi, niin nopea, Ratkaise tarkasti sisäisen turvallisuuden ongelma.

Turvallisuusohjelma

Ihmiset joskus unohdan perustavanlaatuisen turvallisuuden, vain harjoittaa uutta teknologiaa tiettyjä tunteita, mutta totesi, että se on lopulta arvoton. Nykypäivän taloudellisessa ympäristössä rajoitetut tietoturvabudjetit eivät voi sallia aluetta, jolla on suurin yritysriskin riski, harjoittaa mitä uusia teknologioita. Nämä korkean riskin alueet eivät tietenkään ole kaikille samoja, ja ne muuttuvat usein. Haitalliset molekyylit hyödyntävät aina täysimääräisesti näitä korkean riskin alueita hyökkäysten toteuttamiseen, ja jotkin erittäin suosituista hyökkäyksistämme eivät ole sellaisia, joita näimme muutama vuosi sitten. Tämän artikkelin kirjoittamisen tarkoituksena on nähdä, mitkä tietoturvaratkaisut voidaan kattaa laajimmalle alueelle suojaamaan erilaisia uusia uhkia. Nämä ratkaisut ovat monella tapaa ajatuksia, joita voidaan ajatella ajattelematta, mutta tulet yllättymään huomatessasi, että yrityksiä on niin paljon (olivatpa suuret yritykset silti pieniä yrityksiä), ne eivät aseta niitä paikoilleen. Paikka. Usein ne ovat vain sijoitus.

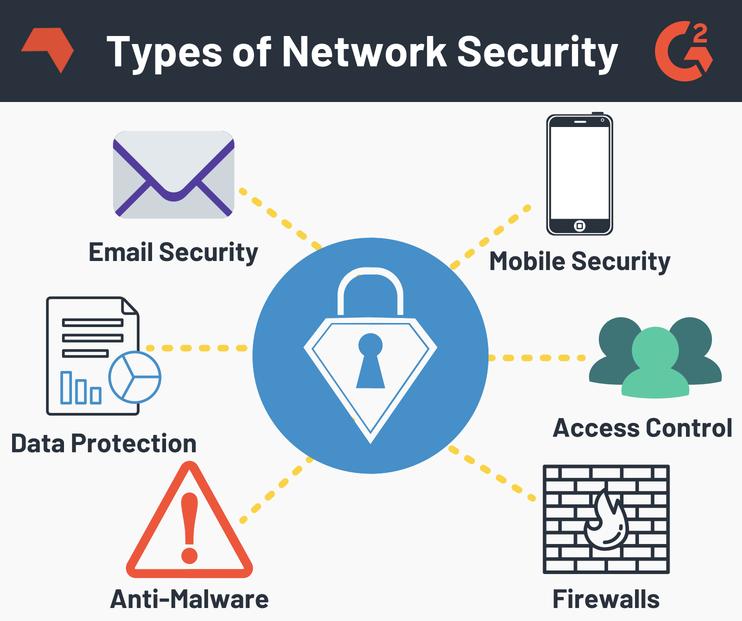

Alla esitetyt viisi perusturvajärjestelmää, jos ne yhdistetään, pysäyttävät tehokkaasti yrityksen tiedot, verkot ja käyttäjät, jotka yhdistetään kuin mitkään viisi erilaista tietoturvatekniikkaa nykymarkkinoilla. Hyvä. Vaikka markkinoilla on monia muita erittäin hyödyllisiä tietoturvaratkaisuja, jos haluat valita 5 tehokkainta ja käyttövalmiinta skenaariota, minun valintani on 5:

firewall < / b>

Tätä verkkopuolustuksen kulmakiveä on nyt tarvittu kipeästi vankan perustan turvallisuuden kannalta. Jos palomuuri ei suojaa haitallista virtausta, niin yrityksellä on lisäystä verkkoomaisuutemme työskentelyyn. Palomuuri on asennettava yrityksen ulkorajoille, mutta se voidaan sijoittaa myös yrityksen verkon sisälle suojaamaan kunkin verkkosegmentin tietoturvaa. Palomuurin käyttöönotto yrityksessä on vielä suhteellisen tuore, mutta erittäin hyvä käytäntö. Tämä käytäntö johtuu pääasiassa siitä, että mikä tahansa konkreettinen verkon raja, joka pystyy erottamaan luotettavan liikenteen haitallisesta virtauksesta, on katoamassa. Vanhojen niin sanottujen selkeiden Internet-rajojen käsite ei ole enää läsnä nykyaikaisissa verkoissa. Uusimmat muutokset ovat, että palomuuri on tulossa älykkäämmäksi, hiukkaskoko on hyvä ja se voidaan määritellä tietovirrassa. Nykyään palomuuri ohjaa tietovirtaa tyyppejä ja jopa sovelluksia soveltavan ominaisuuden perusteella. Palomuuri voi esimerkiksi estää SIP-äänipuhelun soittajan numeron mukaan.

Turvareititin

(fw, ips, qos, vpn) - Reitittimet ovat melkein kaikkialla useimmissa verkoissa. Sopimuksen mukaan niitä käytetään vain liikennepoliisina, joka valvoi liikennettä. Mutta nykyaikainen reititin voi tehdä enemmän kuin tämä. Reitittimessä on täydellinen suojausominaisuus, joskus jopa enemmän kuin palomuuri. Nykypäivän useimmissa reitittimissä on vankka palomuuritoiminto ja hyödyllisiä IDS / IPS-ominaisuuksia, vankat QoS- ja liikenteenhallintatyökalut, tietysti erittäin tehokas VPN-tietojen salaus. Tällainen toimintoluettelo voi myös luetella paljon. Nykyaikaiset reitittimet pystyvät täysin lisäämään verkkosi turvallisuutta. Nykyaikaisen VPN-tekniikan avulla se voidaan salata kaikilla yrityksen WAN-tietovirroilla, mutta sen ei tarvitse lisätä ihmiskäsiä. Jotkut ihmiset voivat hyödyntää täysin joitakin sen epätyypillisiä tarkoituksia, kuten palomuuritoimintoja ja IPS-ominaisuuksia. Avaa reititin, näet paljon suojausehtoja.

Langaton WPA2

Järjestetyin näistä viidestä suuresta ohjelmasta. Jos et ole käyttänyt langatonta WPA2-suojausta, lopeta suojausjärjestelmä ja tee suunnitelma WPA2:n valmistelusta. Muut monet langattomat suojausmenetelmät eivät ole tarpeeksi turvallisia, ja ne voidaan murtaa muutamassa minuutissa. Käytä siis WPA2:ta AES-salauksella tästä päivästä lähtien.

Sähköpostin suojaus

Me kaikki tiedämme, että sähköposti on haavoittuvin kohde. Virukset, haittaohjelmat ja madot käyttävät mielellään sähköpostia viestintäkanavanaan. Sähköposti on kanava, jolla todennäköisimmin vuotamme arkaluontoisia tietoja. Tietoturvauhkien ja tietojen katoamisen lisäksi tulemme kohtaamaan sähköpostissa ehjämätöntä roskapostia!

Web Turvallisuus

Nykyään 80-portin ja 443-portin uhka on nopeampi kuin mikään muu uhka. Web-pohjaisten hyökkäysten kannalta se on monimutkaisempi, joten yritysten on otettava käyttöön vankka Web-tietoturvaratkaisu. Vuosien mittaan meidät on suodatettu yksinkertaisella URL-osoitteella, joka on todellakin verkkoturvallisuuden ydinsisältö. Verkkoturvallisuus on kuitenkin paljon muutakin kuin URL-suodatuksen yksinkertaisuutta, se on myös lisättävä av-skannaukseen, haittaohjelmatarkistukseen, IP-luottotunnistukseen, dynaamiseen URL-luokitustaitoihin ja tietovuotojen estämiseen. Hyökkääjät tunkeutuvat monille korkeaviisumisivustoille hämmästyttävällä nopeudella. Jos luotamme vain URL-osoitteiden mustaan ja valkoiseen luetteloon suodatuksessa, meillä voi olla vain sallittujen luettelon URL-osoite. Kaikkien verkkoturvaratkaisujen on kyettävä skannaamaan verkkoliikenne dynaamisesti sen määrittämiseksi, onko liikenne laillista. Viidessä tässä luetellussa suuressa tietoturvaratkaisussa verkkoturvallisuus on tietoturvateknologian kehityksen kärjessä, mutta se on myös kulutettava eniten. Muut ratkaisut ovat varsin kypsiä. Web-suojauksen tulisi mennä mahdollisimman pian vauhtiin, palata todellisuuteen ja vastustaa hakkereiden aloittamia hyökkäyksiä.

Turvallisuus

Mukaan verkon tietoturvatilanne, ja verkon tietoturvatarpeet yritysten eri aloilla, turvallisuus puolustus arkkitehtuuri koko verkon voidaan helposti ja helposti. Yritysten tietojärjestelmien suojausjärjestelmä voidaan jakaa kolmeen tasoon: turvallisuusarviointi, turvallisuuden vahvistaminen, verkkoturvallisuuden käyttöönotto.

Turvallisuusarviointi

Järjestelmän kautta turvallisuuden havaitseminen yrityksen verkkoon, Web-skriptin turvallisuuden havaitseminen, ajoissa, ajoissa, ajoissa. Tiettyjä projekteja varten perustetaan väliaikainen projektin komentosarjakoodin turvatarkastustiimi, ja verkkosivuston ohjelmoijan ja verkkoturva-insinöörin turvallisuus ovat yhteisiä verkkosivustoohjelman turvallisuuden kanssa. Selvitä turvallisuusriskiohjelmien olemassaolo ja valmistele tarvittavat korjaustoimenpiteet.

Turvallinen vahvistus

Verkkoturvallisuusarvioinnin havaintotuloksen perusteella haavoittuvuus on olemassa verkkosivustosovelluksessa, sivulla oleva haitallinen koodi on puhdistettu perusteellisesti ja verkkosivusto liittyy verkkosivustoon. Turvallinen lähdekoodin tarkastus, selvitä lähdekoodiongelma, turvallinen korjaus. Turvallisuuden vahvistaminen on ennakoiva turvallisuussuojakeino, joka tarjoaa reaaliaikaisen suojan sisäisiltä hyökkäyksiltä, ulkoisilta hyökkäyksiltä ja väärinkäytöksiltä, sieppauksilta ja tunkeutumisen varalta, ennen kuin verkkojärjestelmä on haitallinen, ja vahvistaa itse järjestelmän turvallisuutta.

Network Turvallisuus Deployment

Yrityksen tietojärjestelmässä turvattujen tuotteiden käyttöönottoa voidaan käyttää verkkojärjestelmän suojaamiseen, jotta voidaan tarjota vahvempia turvallisuuden seuranta- ja puolustusvalmiuksia.